Bezpieczeństwo środowiska Mac

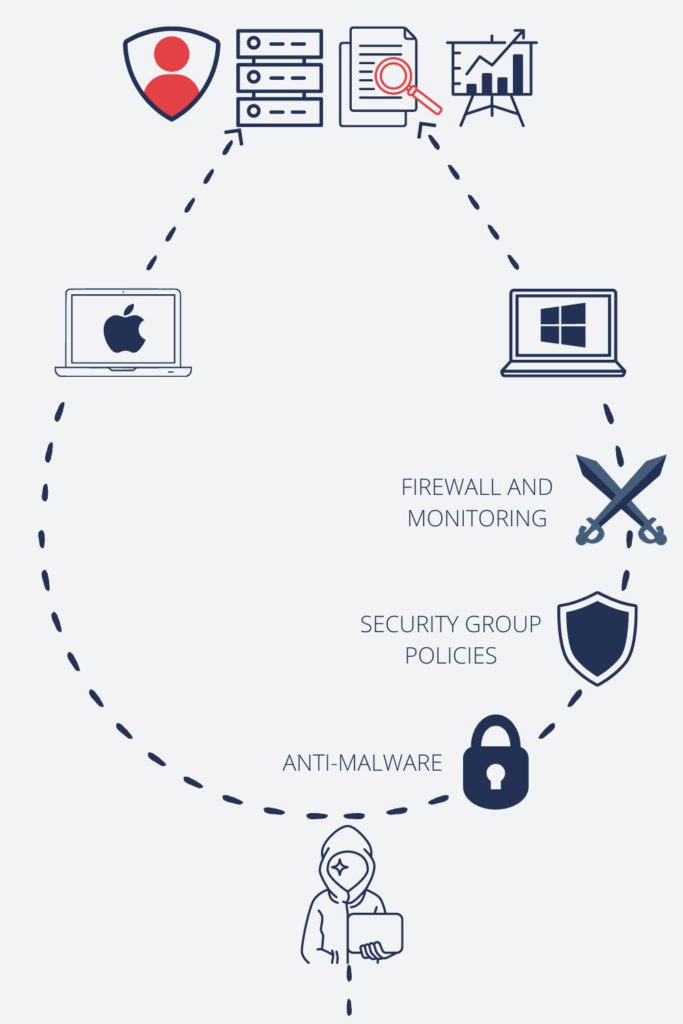

Bezpieczeństwo każdej infrastruktury IT jest wynikową bezpieczeństwa wszystkich jej elementów. Jeśli wewnątrz jednej organizacji są różne systemy operacyjne, warto zadbać o standaryzację ich zabezpieczania.

Co sprawdzamy?

Mamy doświadczenie w testowaniu środowisk bazujących na różnych systemach zarządzania, w tym:

- JAMF Pro,

- Apple Business Manager (MDM),

- VMWare Workspace ONE,

- Scalefusion MDM,

- SimpleMDM,

- Cisco Meraki,

- Miradore MDM.

Podczas testów skupiamy się na kompleksowej analizie architektury, konfiguracji każdego stanowiska pracy oraz stylu pracy charakterystycznego dla danej firmy. Takie holistyczne podejście pozwala zrozumieć, gdzie tak naprawdę są wrażliwe punkty organizacji.

Wdrażanie komputerów z macOS często oznacza korzystanie także z innych urządzeń Apple. Jeśli więc w Twoim środowisku znajdują się iPhony, iPady, AppleTV i inne urządzenia Apple, pomożemy Ci zweryfikować ich bezpieczeństwo.

Wraz z rozrastaniem się firmy rozszerza się liczba urządzeń mających dostęp do jej kluczowych zasobów. Dlatego warto zaplanować proces nadawania dostępów.

Jak wyglądają testy infrastruktury Macowej?

Od samego początku stawiamy na ścisłą współpracę dla najlepszego objęcia infrastruktury testami. Każda infrastruktura jest nieco inna, ale zazwyczaj wyróżniamy 6 etapów przepływu pracy:

KROK 1: Określenie zakresu testów bezpieczeństwa środowiska oraz podpisanie umowy.

KROK 2: Organizujemy spotkanie otwierające, na którym wspólnie z administratorami i architektami omawiamy sposób, w jaki architektura infrastruktury została zaprojektowania. Na takim spotkaniu wyznaczamy również używane w firmie produkty Apple.

KROK 3: Przeprowadzamy sesję modelowania zagrożeń, aby zidentyfikować potencjalne cele atakującego oraz osób, które mogą chcieć zaszkodzić organizacji.

KROK 4: Testy bezpieczeństwa – główny etap naszej współpracy. Przyglądamy się dokładnie takim aspektom jak panele zarządzania kontami, stacje robocze oraz połączenia między nimi. Wszystkie ustalenia są dokładnie przedstawiane w formie raportu.

KROK 5: Spotkanie podsumowujące – przejdziemy przez raport i odpowiemy na wszelkie pytania związane z usuwaniem podatności.

KROK 6: Po każdym teście bezpieczeństwa proponujemy zweryfikować skuteczność usunięcia podatności.

Wynik przeglądu

Raport podsumowujący zawiera listę podatności, newralgicznych miejsc i zalecenia bazujące na najlepszych praktykach bezpieczeństwa.

Każda świadczona przez nas usługa oparta jest na własnym researchu. W naszym zespole pracują osoby, które specjalizują się typowo w bezpieczeństwie urządzeń Apple. Jednym z przykładów takich badań jest prezentacja “Abusing & Securing XPC in macOS apps” autorstwa Wojciecha Reguły. Prezentacja była przedstawiona podczas Objective by the Sea na Hawajach.

Zgodność z rozporządzeniem DORA

Bezpieczeństwo środowiska Mac pomaga zapewnić zgodność z rozporządzeniem DORA. Testy te są zgodne z kompleksowym podejściem DORA do bezpieczeństwa.

Jak uzyskać wycenę projektu?

Jeśli interesują Cię testy bezpieczeństwa środowiska Mac dla Twojej organizacji lub jeśli potrzebujesz pomocy w weryfikacji typowych zagrożeń, skorzystaj z naszego formularza kontaktowego.