Threat-Led Penetration Testing (TLPT) – Jak być zgodnym z DORA w 2025 roku?

Dyrektywa DORA (Digital Operational Resilience Act), wchodząca w życie w styczniu 2025 roku, nakłada na instytucje finansowe w Unii Europejskiej nowe obowiązki w zakresie cyberodporności. Testy TLPT są kluczowe dla dyrektywy DORA.

Spis treści

- Co oznacza DORA dla instytucji finansowych?

- Czym są testy TLPT i dlaczego są kluczowe dla DORA?

- Dlaczego wprowadzono Threat-Led Penetration Testing (TLPT)?

- Czym jest DORA?

- Kluczowe obszary regulacji DORA

- Co to są Threat-Led Penetration Tests (TLPT)?

- Co odróżnia TLPT od tradycyjnych testów penetracyjnych?

- Kluczowe elementy Threat-Led Penetration Testing (TLPT)

- Etapy realizacji Threat-Led Penetration Testing (TLPT)

- Wymogi DORA dotyczące Threat-Led Penetration Testing (TLPT)

- Zarządzanie ryzykiem ICT i rola Threat-Led Penetration Testing (TLPT)

- Dlaczego warto wybrać Securing do realizacji Threat-Led Penetration Testing (TLPT)?

- (FAQ) Najczęściej zadawane pytania – Threat-Led Penetration Testing (TLPT)

Co oznacza DORA dla instytucji finansowych?

Dyrektywa DORA (Digital Operational Resilience Act), wchodząca w życie w styczniu 2025 roku, nakłada na instytucje finansowe w Unii Europejskiej nowe obowiązki w zakresie cyberodporności. Jej celem jest zwiększenie bezpieczeństwa operacyjnego sektora finansowego poprzez wprowadzenie standardów dotyczących zarządzania ryzykiem IT. Jednym z kluczowych wymogów DORA jest realizacja testów Threat-Led Penetration Testing (TLPT), które mają sprawdzić, jak dobrze Twoja organizacja radzi sobie z rzeczywistymi cyberzagrożeniami.

Testy TLPT są szczególnie istotne dla banków, firm ubezpieczeniowych, fintechów oraz innych podmiotów nadzorowanych, takich jak te, które podlegają regulacjom KNF (Komisji Nadzoru Finansowego) w Polsce. Spełnienie wymogów DORA oznacza nie tylko zgodność z przepisami, ale także realne wzmocnienie bezpieczeństwa operacyjnego Twojej organizacji.

Skontaktuj się ze specjalistą na LinkedIn!

Czym są testy TLPT i dlaczego są kluczowe dla DORA?

Threat-Led Penetration Testing (TLPT) to zaawansowane testy bezpieczeństwa, które łączą analizę aktualnych zagrożeń (Threat Intelligence) z symulacjami rzeczywistych ataków (Red Teaming). Skupiają się na najbardziej krytycznych aktywach i procesach biznesowych, aby kompleksowo ocenić zdolność organizacji do wykrywania i reagowania na cyberataki.

Testy TLPT integrują trzy kluczowe elementy:

- Threat Intelligence – analizę aktualnych zagrożeń,

- Red Teaming – symulację działań cyberprzestępców,

- Ocena odporności – sprawdzenie, jak organizacja wykrywa i reaguje na cyberataki.

Dlaczego wprowadzono Threat-Led Penetration Testing (TLPT)?

W ostatnich latach obserwujemy gwałtowny wzrost liczby ataków cybernetycznych wymierzonych w sektor finansowy. Dyrektywa DORA powstała jako odpowiedź na te zagrożenia, zapewniając instytucjom finansowym ramy prawne i narzędzia do budowania odporności. TLPT to praktyczny element tych ram, który pozwala organizacjom nie tylko spełniać wymogi regulacyjne, ale także chronić reputację i finanse przed skutkami cyberataków.

Czym jest DORA?

Dyrektywa DORA została zaprojektowana, aby:

- Zmniejszyć ryzyko zakłóceń operacyjnych spowodowanych atakami cybernetycznymi,

- Stworzyć jednolity standard odporności cyfrowej w sektorze finansowym w całej UE,

- Zwiększyć odpowiedzialność instytucji finansowych za zarządzanie ryzykiem IT.

Kluczowe obszary regulacji DORA

- Zarządzanie ryzykiem ICT: organizacje muszą wdrożyć systemy zarządzania ryzykiem związanym z technologiami informacyjno-komunikacyjnymi.

- Raportowanie incydentów: wszystkie incydenty bezpieczeństwa ICT muszą być rejestrowane i zgłaszane organom nadzoru.

- Testy odporności cyfrowej: instytucje finansowe muszą przeprowadzać testy, w tym testy TLPT.

- Zarządzanie dostawcami ICT: wymagana jest pełna kontrola nad ryzykiem związanym z usługami zewnętrznymi.

- Współpraca i wymiana informacji: promowanie kooperacji między instytucjami w zakresie cyberbezpieczeństwa.

Co to są Threat-Led Penetration Tests (TLPT)?

TLPT to testy penetracyjne, które koncentrują się na symulacji rzeczywistych ataków. Celem TLPT jest ocena:

- Odporności organizacji na cyberzagrożenia,

- Skuteczności mechanizmów obronnych,

- Gotowości zespołów odpowiedzialnych za bezpieczeństwo.

W skrócie, testy TLPT to kompleksowe testy, które sprawdzają:

- Technologię – skuteczność systemów bezpieczeństwa,

- Ludzi – świadomość pracowników i ich reakcję na zagrożenia,

- Procedury – efektywność reakcji na incydenty.

Co odróżnia TLPT od tradycyjnych testów penetracyjnych?

- Threat-Led Penetration Testing (TLPT) są oparte na aktualnych danych o zagrożeniach (Threat Intelligence).

- Threat-Led Penetration Testing (TLPT) wykorzystują techniki Red Teamingu, które są symulacją prawdziwych zagrożeń na systemach produkcyjnych.

Tradycyjne testy penetracyjne (pentesty) skupiają się na identyfikacji technicznych podatności w systemach i aplikacjach poprzez szczegółową analizę ich bezpieczeństwa. Są zazwyczaj szeroko zakrojone, ale koncentrują się na podatnościach – ich celem jest wykrycie luk w zabezpieczeniach, które można naprawić, zanim zostaną wykorzystane przez atakujących.

Threat-Led Penetration Testing (TLPT) natomiast idzie krok dalej. Bazując na Threat Intelligence, TLPT koncentrują się na symulacji działań zaawansowanych grup atakujących (APT), wykorzystując realistyczne scenariusze oparte na rzeczywistych zagrożeniach i technikach ataków. Testy TLPT skupiają się na ocenie całkowitej odporności organizacji, w tym skuteczności systemów detekcji, zespołów reagowania oraz procedur obronnych – co wykracza poza tradycyjne testowanie technicznych podatności.

Kluczowe elementy Threat-Led Penetration Testing (TLPT)

1. Threat Intelligence:

- Analiza aktualnych zagrożeń w cyberprzestrzeni dotyczących testowanej organizacji.

- Wykorzystanie danych o grupach hakerskich, technikach ataków i znanych podatnościach.

Co to jest Threat Intelligence?

Threat Intelligence (TI) to proces zbierania, analizy i wykorzystania danych o zagrożeniach cybernetycznych, które mają na celu zrozumienie, przewidywanie i zapobieganie atakom na organizację. W kontekście Threat-Led Penetration Testing (TLPT) Threat Intelligence jest nieodzownym elementem, ponieważ dostarcza podstawowych informacji do tworzenia realistycznych scenariuszy testowych i zapewnia, że testy odzwierciedlają rzeczywiste zagrożenia, z jakimi może zmierzyć się organizacja.

Kluczowe elementy Threat Intelligence w Threat-Led Penetration Testing (TLPT)

1. Zbieranie danych o zagrożeniach:

Dane te pochodzą z różnych źródeł, takich jak:

- Publiczne bazy danych podatności (np. CVE – Common Vulnerabilities and Exposures),

- Raporty z incydentów bezpieczeństwa,

- Informacje od dostawców Threat Intelligence,

- Dark web i fora cyberprzestępców.

2. Analiza zagrożeń:

Dane są przetwarzane w celu zrozumienia:

- Taktyk, technik i procedur (TTP) stosowanych przez atakujących,

- Wektorów ataków i ich potencjalnego wpływu na organizację,

- Trendów w działaniach cyberprzestępczych (np. wzrost liczby ataków ransomware).

3. Kontekstualizacja danych:

Threat Intelligence musi być dostosowane do specyfiki organizacji. Przykłady:

- Jakie grupy APT mogą być zainteresowane branżą finansową?

- Jakie systemy organizacji są najbardziej narażone na atak?

- Jakie dane są najbardziej wartościowe dla potencjalnych atakujących?

4. Przekładanie danych na działania:

Na podstawie zebranych i przeanalizowanych informacji tworzy się:

- Realistyczne scenariusze ataków w testach TLPT,

- Listę najbardziej krytycznych podatności do sprawdzenia,

- Zalecenia dotyczące wzmocnienia zabezpieczeń.

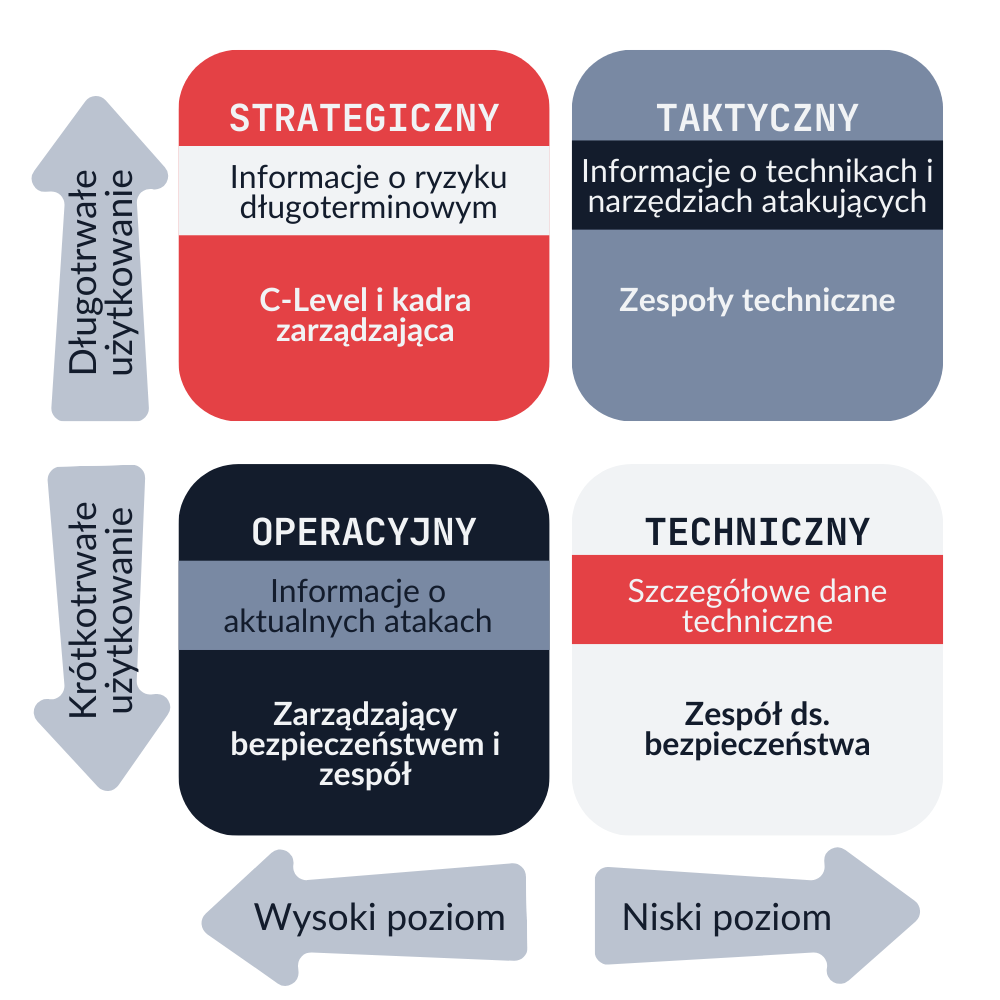

Rodzaje Threat Intelligence w Threat-Led Penetration Testing (TLPT)

1. Strategiczny Threat Intelligence:

- Informacje o długoterminowych zagrożeniach, takich jak działania grup APT skierowane przeciwko sektorowi finansowemu.

- Pomaga zarządowi i liderom bezpieczeństwa zrozumieć potencjalne ryzyka i podejmować decyzje dotyczące inwestycji w bezpieczeństwo.

2. Taktyczny Threat Intelligence:

- Dane o konkretnych technikach i narzędziach stosowanych przez cyberprzestępców.

- Przydatne dla zespołów technicznych w celu dostosowania zabezpieczeń.

3. Operacyjny Threat Intelligence:

- Informacje o aktualnych zagrożeniach, takich jak aktywność malware czy phishing skierowany przeciwko organizacji.

- Wykorzystywane w czasie rzeczywistym do reagowania na zagrożenia.

4. Techniczny Threat Intelligence:

- Szczegółowe dane techniczne, takie jak adresy IP, domeny, sygnatury malware.

- Przydatne podczas monitorowania sieci i reagowania na incydenty.

2. Red Teaming:

- Testy symulujące zaawansowane ataki, które mają na celu naruszenie bezpieczeństwa organizacji.

- Sprawdzają, czy organizacja jest w stanie wykryć i odpowiednio zareagować na incydent.

Czym jest Red Teaming w kontekście Threat-Led Penetration Testing (TLPT)?

Red Teaming to zaawansowana metodologia testowania bezpieczeństwa, która symuluje działania ludzi – takich jak grupy cyberprzestępcze czy zaawansowane grupy atakujących (APT) – w celu oceny całościowej odporności organizacji na zagrożenia. Chociaż często kojarzony z testami fizycznymi, jak próby nieautoryzowanego dostępu do budynków czy zabezpieczeń fizycznych, Red Teaming obejmuje znacznie szerszy zakres i znajduje zastosowanie w wielu różnych obszarach.

Co obejmuje Red Teaming?

1. Testy techniczne:

- Próby naruszenia systemów IT, aplikacji i infrastruktury sieciowej.

- Wykorzystanie technik takich jak phishing, brute force czy eksploatacja podatności systemów.

2. Testy fizyczne:

- Próby fizycznego dostępu do obiektów, np. podszywanie się pod pracowników, łamanie zabezpieczeń wejściowych czy użycie fałszywych identyfikatorów.

3. Testy socjotechniczne:

- Manipulowanie pracownikami w celu uzyskania dostępu do systemów lub informacji (np. phishing, vishing czy osobiste interakcje).

4. Ocena procesów i reakcji:

- Testowanie skuteczności procedur reagowania na incydenty.

- Sprawdzanie, jak zespoły odpowiedzialne za bezpieczeństwo IT i operacyjne wykrywają oraz reagują na incydenty.

Dlaczego Red Teaming jest kluczowy w Threat-Led Penetration Testing (TLPT)?

W odróżnieniu od tradycyjnych testów penetracyjnych, które koncentrują się na identyfikacji podatności technicznych, Red Teaming ocenia zdolność całej organizacji do obrony przed zagrożeniami. Obejmuje to:

- Testowanie ludzi: Czy pracownicy są świadomi zagrożeń i stosują się do procedur bezpieczeństwa?

- Testowanie technologii: Czy systemy wykrywają ataki i odpowiednio je blokują?

- Testowanie procesów: Jak skutecznie działają mechanizmy reagowania i eskalacji incydentów?

Red Teaming w TLPT pozwala organizacjom spojrzeć na swoje bezpieczeństwo z perspektywy atakującego, identyfikując nie tylko techniczne podatności, ale także słabości w procedurach i świadomości pracowników. Dzięki temu organizacje mogą skuteczniej przygotować się na rzeczywiste zagrożenia.

Etapy realizacji Threat-Led Penetration Testing (TLPT)

1. Planowanie:

- Zdefiniowanie celów testu.

- Ustalenie zakresu, w tym krytycznych systemów i procesów.

2. Przygotowanie:

- Zebranie danych o organizacji.

- Opracowanie scenariuszy testowych na podstawie Threat Intelligence.

3. Wykonanie:

- Symulacja ataków zgodnie z ustalonymi scenariuszami.

- Testowanie skuteczności systemów wykrywania i odpowiedzi na zagrożenia.

4. Raportowanie:

- Analiza wyników testów.

- Przedstawienie rekomendacji dotyczących poprawy zabezpieczeń.

5. Usunięcie podatności i weryfikacja poprawek:

- Wdrożenie rekomendacji.

- Powtórne testy w celu weryfikacji skuteczności wprowadzonych zmian.

Wymogi DORA dotyczące Threat-Led Penetration Testing (TLPT)

Zgodnie z DORA:

- Threat-Led Penetration Testing (TLPT) muszą być przeprowadzane przez niezależnych i uznanych na rynku dostawców posiadających odpowiednie kwalifikacje (np. certyfikaty OSCP, CREST).

- Testy muszą być przeprowadzane co najmniej raz na 3 lata. Właściwe organy mogą zmniejszyć lub zwiększyć tę częstotliwość dla danego podmiotu, w zależności od jego profilu ryzyka lub okoliczności operacyjnych.

- Wyniki Threat-Led Penetration Testing (TLPT) muszą być dokumentowane i zgłaszane odpowiednim organom nadzoru, takim jak KNF w Polsce.

Zarządzanie ryzykiem ICT i rola Threat-Led Penetration Testing (TLPT)

TLPT są kluczowym narzędziem w zarządzaniu ryzykiem ICT, ponieważ:

- Umożliwiają identyfikację i eliminację krytycznych podatności.

- Zapewniają organizacji pełen wgląd w jej zdolność do przeciwdziałania zagrożeniom.

- Są fundamentem dla budowy strategii zarządzania ryzykiem zgodnie z DORA.

Dlaczego warto wybrać Securing do realizacji Threat-Led Penetration Testing (TLPT)?

Przy wyborze partnera do realizacji Threat-Led Penetration Testing (TLPT) kluczowe znaczenie ma doświadczenie, kompetencje oraz zdolność do spełnienia wymagań regulacyjnych, takich jak te narzucone przez dyrektywę DORA. W Securing od ponad 20 lat dostarczamy kompleksowe rozwiązania z zakresu cyberbezpieczeństwa dla sektora finansowego oraz innych branż wymagających najwyższych standardów ochrony.

Nasze doświadczenie

- Ponad 20 lat na rynku: Od ponad dwóch dekad wspieramy organizacje w ochronie przed cyberzagrożeniami. Nasze rozwiązania są dostosowane do dynamicznie zmieniających się wymagań prawnych i technicznych.

- Setki klientów z sektora finansowego: Współpracowaliśmy z bankami, ubezpieczycielami, fintechami oraz innymi instytucjami finansowymi na całym świecie. Nasze projekty obejmowały zarówno lokalne, jak i globalne podmioty.

- Współpraca z organami finansowymi: Dzięki współpracy z regulatorami oraz instytucjami kontrolnymi, doskonale rozumiemy specyfikę wymogów takich jak DORA czy wytyczne lokalnych organów nadzoru, w tym KNF.

Eksperckość i kompetencje

- Zespół ekspertów: W Securing zatrudniamy kilkudziesięciu doświadczonych pentesterów na stałe, którzy specjalizują się w zaawansowanych i różnorodnych testach bezpieczeństwa.

- Certyfikaty i standardy: Nasi specjaliści posiadają najważniejsze certyfikaty branżowe, w tym CREST, OSCP, CEH, które są wymagane w kontekście realizacji TLPT zgodnie z regulacjami DORA i TIBER-EU.

Dlaczego organizacje wybierają Securing?

- Indywidualne podejście: Dostosowujemy nasze działania do specyfiki działalności każdego klienta, uwzględniając jego unikalne potrzeby i priorytety.

- Minimalne zaangażowanie Twojego działu IT: Nasi eksperci przeprowadzą testy TLPT bez nadmiernego obciążania zespołu.

- Zgodność z wymogami DORA: Zapewniamy, że przeprowadzone testy są zgodne z wymogami regulacyjnymi oraz lokalnymi wytycznymi organów nadzoru.

- Realne efekty: Nasze rekomendacje pomogły tysiącom organizacji poprawić ich poziom bezpieczeństwa i zmniejszyć ryzyko operacyjne.

- Kompleksowe wsparcie: Oferujemy wsparcie na każdym etapie TLPT – od planowania, przez realizację, aż po remediację i retesting.

Dzięki dyrektywie DORA i obowiązkowym testom TLPT sektor finansowy staje się bardziej odporny na zagrożenia cybernetyczne. Realizacja tych testów to nie tylko wymóg regulacyjny, ale także inwestycja w bezpieczeństwo operacyjne, ochronę danych klientów i budowanie zaufania na rynku.

Skontaktuj się z nami, a zapewnimy Twojej organizacji kompleksowe wsparcie, zgodność z regulacjami oraz bezpieczeństwo na najwyższym poziomie.

(FAQ) Najczęściej zadawane pytania – Threat-Led Penetration Testing (TLPT)

FAQ – spis treści

- Co to jest Threat-Led Penetration Testing (TLPT)?

- Dlaczego testy TLPT są ważne w kontekście DORA?

- Jakie firmy muszą przeprowadzać testy TLPT?

- Ile czasu zajmuje realizacja Threat-Led Penetration Testing (TLPT)?

- Co to jest Red Teaming i dlaczego jest ważny?

- Jaką rolę pełni Threat Intelligence w testach TLPT?

- Czy testy TLPT mogą być realizowane przez wewnętrzne zespoły IT?

- Jakie są wymagania dla zespołów realizujących Threat-Led Penetration Testing (TLPT)?

- Czy Threat-Led Penetration Testing (TLPT) są obowiązkowe dla małych instytucji finansowych?

- Co zawiera raport z Threat-Led Penetration Testing (TLPT)?

- Jak często należy przeprowadzać Threat-Led Penetration Testing (TLPT)?

- Co się stanie, jeśli organizacja nie przeprowadzi Threat-Led Penetration Testing (TLPT)?

- Czy Threat-Led Penetration Testing (TLPT) może wykryć wszystkie podatności w systemach IT?

- Jakie są główne różnice między testami TLPT a standardowymi testami penetracyjnymi?

- Red Teaming jako metodologia

- Czy Threat-Led Penetration Testing (TLPT) może obejmować dostawców IT?

- Jak przygotować organizację do testów TLPT?

- Czy Securing oferuje wsparcie po testach TLPT?

- Czy Threat Modeling to to samo co Threat Intelligence?

1. Co to jest Threat-Led Penetration Testing (TLPT)?

Threat-Led Penetration Testing (TLPT) to zaawansowana forma testów penetracyjnych, które symulują rzeczywiste zagrożenia cybernetyczne w celu sprawdzenia odporności organizacji. Wykorzystują scenariusze oparte na danych z Threat Intelligence i technikach Red Teamingu.

Ważne: Threat-Led Penetration Testing (TLPT) składają się z fazy Threat Intelligence i Red Team, realizowanych przez osobne, wyspecjalizowane zespoły.

2. Dlaczego testy TLPT są ważne w kontekście DORA?

Dyrektywa DORA wprowadza obowiązek realizacji Threat-Led Penetration Testing (TLPT) jako narzędzia do oceny odporności na cyberzagrożenia. Jest to wymaganie kluczowe dla zgodności z regulacjami UE i lokalnymi, np. KNF w Polsce.

3. Jakie firmy muszą przeprowadzać testy TLPT?

Testy TLPT są obowiązkowe dla:

- Banków,

- Ubezpieczycieli,

- Firm inwestycyjnych,

- Fintechów,

- Dostawców usług IT wspierających instytucje finansowe.

4. Ile czasu zajmuje realizacja Threat-Led Penetration Testing (TLPT)?

Proces testów TLPT trwa zazwyczaj 3-4 miesiące. Czas zależy od:

- Wielkości organizacji,

- Złożoności systemów IT,

- Zakresu testów i liczby scenariuszy.

5. Co to jest Red Teaming i dlaczego jest ważny?

Red Teaming to metoda symulacji działań realnych atakujących. Łączy technologię z inżynierią społeczną i atakami fizycznymi w celu oceny bezpieczeństwa organizacji.

6. Jaką rolę pełni Threat Intelligence w testach TLPT?

Threat Intelligence dostarcza danych o:

- Aktualnych zagrożeniach,

- Technologiach i narzędziach stosowanych przez cyberprzestępców,

- Podatnościach w systemach IT.

7. Czy testy TLPT mogą być realizowane przez wewnętrzne zespoły IT?

Tak, DORA (Digital Operational Resilience Act) pozwala na użycie wewnętrznych zespołów IT do przeprowadzania testów TLPT (Threat-Led Penetration Testing), ale pod pewnymi warunkami:

- Zgoda odpowiednich władz: Użycie wewnętrznych testerów musi być zatwierdzone przez odpowiedni organ nadzorczy lub wyznaczoną publiczną jednostkę.

- Weryfikacja zasobów: Organ nadzorczy musi potwierdzić, że instytucja finansowa posiada wystarczające zasoby dedykowane do przeprowadzenia testów i że unika konfliktów interesów podczas projektowania i realizacji testów.

- Zewnętrzny dostawca Threat Intelligence: Dostawca Threat Intelligence musi być zewnętrzny wobec instytucji finansowej.

8. Jakie są wymagania dla zespołów realizujących Threat-Led Penetration Testing (TLPT)?

Zespoły realizujące testy TLPT muszą m.in.:

- Posiadać certyfikaty (np. OSCP, CEH, CREST),

- Mieć doświadczenie w Red Teamingu,

- Stosować etyczne i profesjonalne podejście.

Pełna lista wymaga dostępna pod linkiem.

9. Czy Threat-Led Penetration Testing (TLPT) są obowiązkowe dla małych instytucji finansowych?

Tak, DORA obejmuje wszystkie instytucje finansowe, niezależnie od ich wielkości, jeśli są objęte regulacjami UE.

10. Co zawiera raport z Threat-Led Penetration Testing (TLPT)?

Raport z TLPT obejmuje:

- Wyniki testów,

- Listę zidentyfikowanych podatności,

- Analizę skuteczności mechanizmów bezpieczeństwa,

- Rekomendacje dotyczące poprawek.

11. Jak często należy przeprowadzać Threat-Led Penetration Testing (TLPT)?

DORA wymaga realizacji TLPT co najmniej raz na trzy lata. Jednak organizacje mogą zwiększyć częstotliwość w zależności od wewnętrznych rekomendacji działów bezpieczeństwa. Dodatkowo, regulatorzy mogą wymagać częstszych testów, jeśli uznają to za konieczne.

12. Co się stanie, jeśli organizacja nie przeprowadzi Threat-Led Penetration Testing (TLPT)?

Brak realizacji Threat-Led Penetration Testing (TLPT) może skutkować:

- Karami finansowymi,

- Naruszeniem zgodności z regulacjami,

- Zwiększonym ryzykiem cyberataków.

13. Czy Threat-Led Penetration Testing (TLPT) może wykryć wszystkie podatności w systemach IT?

Testy TLPT koncentrują się na krytycznych podatnościach i realistycznych scenariuszach ataków. Nie zastępują regularnych testów penetracyjnych, ale są ich uzupełnieniem.

14. Jakie są główne różnice między testami TLPT a standardowymi testami penetracyjnymi?

- Testy TLPT: Realistyczne scenariusze, dane Threat Intelligence, Red Teaming.

- Standardowe testy penetracyjne: Szerszy zakres, ale mniej szczegółowe podejście do realistycznych zagrożeń.

15. Red Teaming jako metodologia

Red Teaming nie jest jedynie zestawem narzędzi czy działań – to metodologia, która integruje różne rodzaje testów (techniczne, fizyczne, socjotechniczne) w jeden spójny proces. Dzięki temu:

- Scenariusze testowe są kompleksowe i odzwierciedlają rzeczywiste zagrożenia.

- Testy mogą być dostosowane do specyfiki organizacji i jej krytycznych zasobów.

- Rezultaty testów dostarczają wartościowych informacji na temat rzeczywistej odporności na zagrożenia.

Mit: Red Teaming to tylko testy fizyczne

Jednym z najczęstszych nieporozumień jest przekonanie, że Red Teaming ogranicza się do testów fizycznych, takich jak łamanie zabezpieczeń budynków. W rzeczywistości testy fizyczne to tylko jeden z elementów tej metodologii. Red Teaming obejmuje:

- Testy techniczne infrastruktury IT.

- Próby manipulacji ludźmi (socjotechnika).

- Weryfikację procedur reagowania na incydenty.

16. Czy Threat-Led Penetration Testing (TLPT) może obejmować dostawców IT?

Tak, zgodnie z DORA, testy TLPT mogą obejmować również dostawców usług IT, jeśli ich systemy są kluczowe dla funkcjonowania organizacji finansowej.

17. Jak przygotować organizację do testów TLPT?

- Zidentyfikować kluczowe systemy i procesy,

- Zapewnić wsparcie ze strony zarządu,

- Wybrać zaufanego dostawcę z doświadczeniem w realizacji TLPT.

18. Czy Securing oferuje wsparcie po testach TLPT?

Tak, Securing nie tylko przeprowadza Threat-Led Penetration Testing (TLPT), ale także:

- Wspiera w implementacji rekomendacji,

- Oferuje szkolenia dla zespołów IT i zarządu,

- Realizuje retesty w celu weryfikacji wdrożonych poprawek,

- Oferuje pełen zakres usług i szkoleń z zakresu szeroko pojętego cyberbezpieczestwa.

19. Czy Threat Modeling to to samo co Threat Intelligence?

Nie, Threat Modeling (TM) i Threat Intelligence (TI) to dwie różne rzeczy.

- Threat Modeling identyfikuje zagrożenia w systemie.

- Threat Intelligence zbiera dane o aktualnych zagrożeniach.

Skontaktuj się ze specjalistą na LinkedIn!